许多商用计算机容易受到一组漏洞的影响,这些漏洞利用了启动期间处理启动徽标时的缺陷。

安全研究人员二进制已披露计算机制造商在启动过程中使用的系统固件中的安全漏洞。该漏洞会影响基于 x86 和 ARM 的设备。

这组漏洞存在于不同公司创建的BIOS软件中,包括三大独立BIOS供应商AMI,系微和Phoenix。这些在工业中被广泛使用,例如英特尔、宏碁或联想的计算机。Binarly首席执行官Alex Matrosov表示,大约95%的计算机使用来自三家BIOS供应商的固件。

Binarly表示,它估计这些供应商生产的几乎所有设备都“以某种方式”容易受到攻击。

简单来说,LogoFail 利用了映像解析器中的漏洞,受影响的设备使用这些漏洞在启动期间显示供应商徽标。不同的图像解析器用于显示不同的图像类型,根据 Matrosov 的说法,“它们充满了漏洞”。

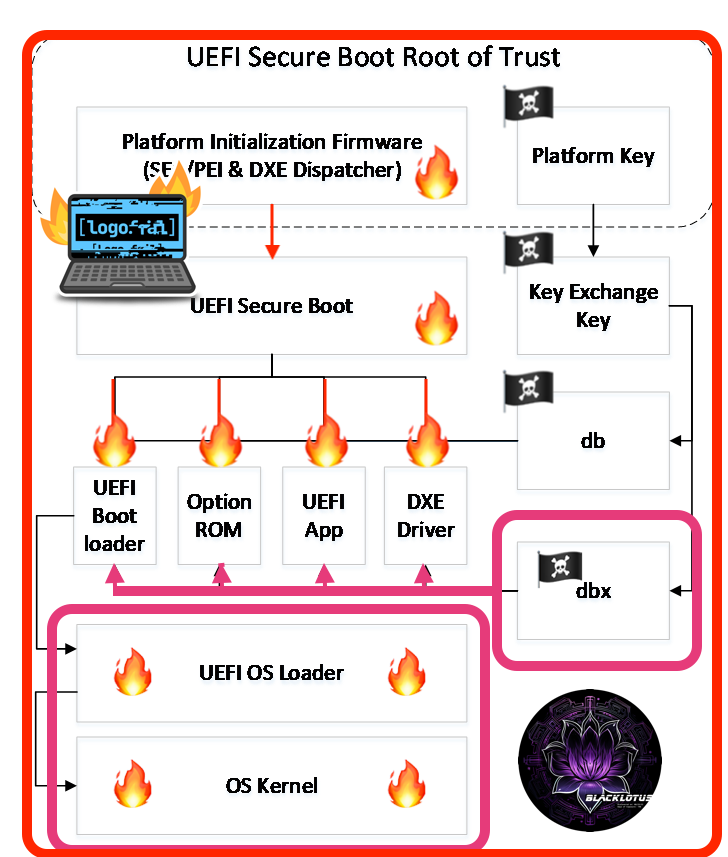

黑客需要用专门准备的供应商映像替换供应商映像,以利用此漏洞并在计算机上执行任意代码。Binarly 解释说,攻击者可能会将恶意徽标图像存储在 EFI 系统分区或固件更新的未签名部分内。然后,在启动过程中解析映像,这会引发对设备的攻击。

该攻击允许攻击者绕过安全启动等安全功能。Binarly 指出,这也会影响基于硬件的验证启动系统,包括 Intel Boot Guard、AMD 硬件验证启动和基于 ARM TrustZone 的安全启动。

Binarly 认为,攻击者可能能够绕过“大多数端点安全解决方案”,并在系统上集成一个持久的隐身固件 bootkit。换句话说,攻击者可能会利用 LogoFail 来破坏许多计算机系统的安全性。

攻击和保护

攻击者需要获得目标设备的管理访问权限才能利用此漏洞。这可以通过在系统上植入恶意有效负载来实现,例如让用户运行恶意软件,或者通过漏洞利用来实现。

一旦获得访问权限,攻击者就会用恶意徽标替换供应商的启动徽标,然后设备将在启动期间加载该徽标。

攻击者将能够禁用 UEFI 安全功能(如 SecureBoot)、修改启动顺序并执行恶意软件来感染操作系统。

某些受影响设备的固件更新可用或将发布。管理员可能希望检查他们管理的设备的固件更新,以解决这些漏洞。但是,并非所有设备都会收到固件更新。尤其是不再受支持的设备可能无法接收它们。

搜索“设备名称固件更新”或“设备名称驱动程序”应返回设备制造商的驱动程序下载网站。

使用没有固件更新的设备的用户需要格外小心,并使用保护措施来避免对设备(需要管理访问权限)的初始攻击。

未经允许不得转载:表盘吧 » LogoFail 漏洞会影响许多 Windows 和 Linux 设备