Microsoft为Microsoft Defender for IoT引入了固件分析功能,旨在识别物联网设备中的潜在安全漏洞。此新功能对 IoT 设备上运行的二进制固件映像执行自动分析,提供固件映像中找到的开源包的详细清单。

检测物联网和 OT 设备漏洞

此功能的引入是对物联网和OT设备漏洞日益增长的关注的回应。许多组织有数千个端点运行过时的、未打补丁的 SSH 服务器,随着最近发现的 log4shell 漏洞,提高网络设备可见性的需求变得更加紧迫。Microsoft Defender for IoT Firmware Analysis可以检测log4shell和类似的威胁。

到目前为止,观察到的大多数攻击都涉及大规模扫描、加密挖掘、建立远程外壳和红队活动。但是,攻击者极有可能继续在其工具包中添加针对这些漏洞的漏洞。Microsoft观察到老练的对手(如民族国家行为者)和商品攻击者利用这些漏洞。

固件分析的工作原理

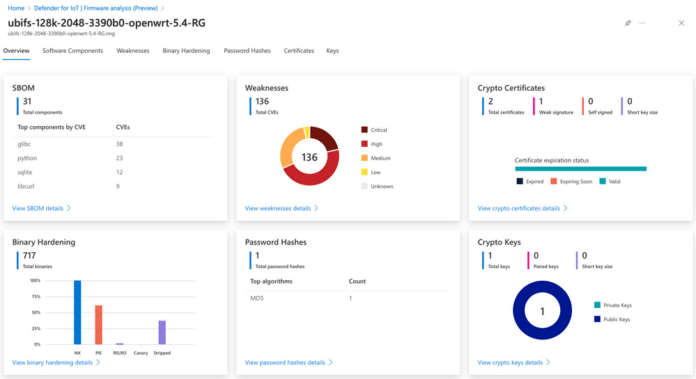

若要使用固件分析功能,IT 管理员需要导航到适用于 IoT Microsoft Defender 中的“固件分析(预览版)”边栏选项卡,并上传从设备供应商处收到的基于 Linux 的未加密固件映像。一旦解压缩映像并识别了嵌入式文件系统,就会对固件映像进行彻底的安全分析,以识别隐藏的威胁向量。

Microsoft Defender for IoT 固件分析可帮助安全团队扫描固件组件以查找公开的常见漏洞和披露 (CVE)。然后,可以将此信息传递给组织和设备制造商。该分析创建了一个类似于软件物料清单 (SBOM) 的开源软件包清单,帮助制造商跟踪组件并检测漏洞。

此外,固件分析功能还评估了漏洞识别之外的二进制强化。它检查代码构造和对 Stack Canary 等安全实践的遵守情况,测量安全卫生和二进制利用风险。此外,它还识别内置用户帐户和用于加密密码哈希的加密算法。

加密材料检测

Microsoft Defender for IoT 固件分析能够检测设备中可能存在的任何加密材料。这包括过期、吊销或自签名的 SSL 证书,这些证书可能会影响设备与云服务之间的通信。这种可能性可能会泄露组织数据,并使设备容易受到攻击。

Microsoft Defender for IoT 固件分析现已推出面向企业客户的公共预览版。有关固件分析的更多信息,您可以访问官方Microsoft页面。

未经允许不得转载:表盘吧 » Microsoft 物联网卫士获得针对物联网漏洞的固件分析